W tym roku podsumowanie będzie nieco inne. To dla tego, że warsztat się zmienia. Co raz mniej jest dłubalnictwa sprzętowego, a co raz więcej kwestii związanych z zabezpieczaniem lub odzyskiwaniem danych.

Święta tuż, tuż, więc trzeba przygotować jakieś ozdoby godne Działów IT.

Od ponad roku mój warsztat posiada router w postaci maszyny na oprogramowaniu pfSense. O ile samo oprogramowanie jest stabilne i nie sprawia problemów to samo urządzenie wyłączyło się kilka razy w sposób niekontrolowany. Winą obarczam nagrzewanie się procesora i należało coś z tym zrobić.

Na jednym ze szkoleń z bezpieczeństwa, prowadzący wyraził opinię, że obecnie jednym z najlepszych systemów AV, pod względem ochrony przed nowymi malwerami, to Microsoft Defender. Przez salę przebiegł pomruk dezaprobaty z tą opinią. Po dzisiejszym dniu chyba jednak zacznę się zastanawiać, czy moje uprzedzenia dotyczące Defendera nie były nieuzasadnione.

Wszyscy wiemy, że szybkość komputera zależy od jego najsłabszego elementu. Pomijając użytkownika, najsłabszym ogniwem (pod względem prędkości i awaryjności) jest bardzo często dysk twardy. W zasadzie praca na zwykłym HDD mija się obecnie z celem. Problem może się pojawić w momencie gdy nie bardzo da się sklonować stary dysk na SSD ze względu na pojemność lub błędy na dysku źródłowym. W tym przypadku był problem i z wielkością i z błędami.

Nigdy nie myślałem, że powstanie 40 wpisów o samych awariach komputerowych. Ta awaria jak najbardziej zasługuje na to by być w odcinku jubileuszowym i boję się myśleć co mi się trafi na odcinek nr 50.

Porządkowanie serwerowni potrafi być akcją typu „miszon imposible”. Brak opisu kabli, brak opisu podłączeń patchpaneli (patchpanelów?) i przełączników, „węzeł gordyjski” pomiędzy serwerami a UPSami. Gdy w takim razie zawita w głowie pomysł aby coś z tym zrobić, to trzeba siąść i zastanowić się jeszcze raz. Taka akcja przypomina bowiem pracę sapera. Jedno cięcie za dużo i mnóstwo kłopotów na głowie.

Internet to wspaniałe i jednocześnie niebezpieczne miejsce. Niebezpieczne jednak nie w kontekście wirusów i innego świństwa, ale nadmiaru informacji, które przy złym podejściu, mogą przeszkadzać w normalnej pracy. No bo na ilu rzeczach można się znać? Dzięki Internetowi możesz się znać na wszystkim, ale to nie wyjdzie Ci na zdrowie.

Jak bezpiecznie dać komuś dostęp do SSH naszego serwera? Można podać login i hasło, ale można też wygenerować mu parę kluczy RSA, bo tak jest wg mnie lepiej i bezpieczniej. Niestety w tym przypadku ani wygenerowanie nowego klucza, ani przypisanie do grupy root nie pozwalało na zalogowanie się do maszyny.

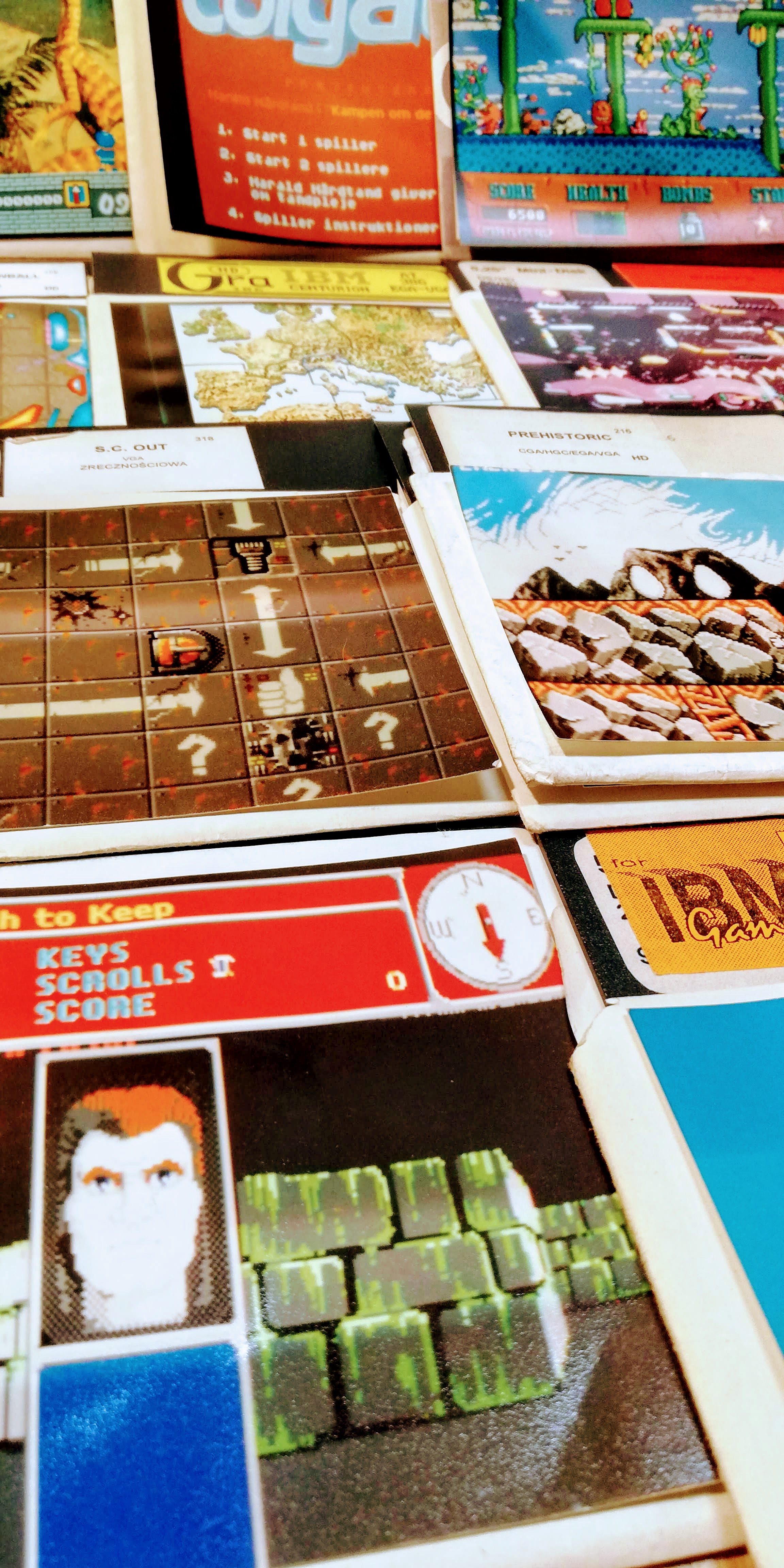

W dawnych czasach oryginalne gry można było kupić albo wysyłkowo, albo w sklepach komputerowych w większych miastach (ewentualnie na zamówienie). Standardową praktyką było kupowanie gier z fotkami na opakowaniu za równowartość obecnych 2 zł.