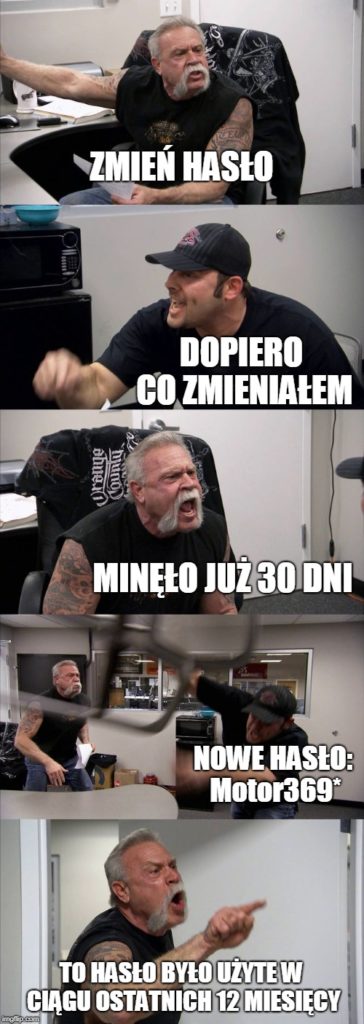

Tyle razy wałkuje się temat zmiany wszelkiego rodzaju haseł, a nadal jest z tym problem. Niestety sama złożoność haseł, ani częsta zmiana, może nie polepszać bezpieczeństwa, a często je pogarsza.

Hasła trzeba traktować jak bieliznę: często zmieniać, nie zostawiać na widoku i nie dzielić się nią z innymi.

Do tego bardzo popularnego hasła należy dopisać oczywiście parę rzeczy aby można było mówić o bezpiecznych hasłach.

Na początek przytoczę przepis, który bardzo często mylnie był odczytywany czy wręcz nadinterpretowany. Rozporządzenie Ministra Spraw Wewnętrznych i Administracji z dnia 29 kwietnia 2004 r. w sprawie dokumentacji przetwarzania danych osobowych oraz warunków technicznych i organizacyjnych, jakim powinny odpowiadać urządzenia i systemy informatyczne służące do przetwarzania danych osobowych jest przepisem nadal obowiązującym. Mamy tam wpis odnoszący się do właśnie haseł:

W przypadku gdy do uwierzytelniania użytkowników używa się hasła, składa się ono co najmniej z 8 znaków, zawiera małe i wielkie litery oraz cyfry lub znaki specjalne.

Na końcu jest lub, więc hasło Tobiasz1 było/jest tak samo prawidłowe jak Tobiasz! Jednak bardzo często systemy wymuszają używania i cyfr i znaków specjalnych. To powoduje, że hasła bardzo często kończą się datami urodzeń i znakiem *, @, # lub $. Pominę też fakt, że często spotykam się z hasłami właśnie od imion, nazwisk czy stanowisk. Kolejnym z grzechów tworzenia hasła jest też używanie schematów składających się ze stałych elementów i zmiany tylko jakiejś części takiego hasła. Poznając więc schemat tworzenia haseł od jednej osoby można łatwo dostać się do większości systemów tej osoby lub nawet całej instytucji. Dla przykładu ułatwieniem miało być stosowanie inicjałów, numerów pokoju i końcowych cyfr roku, miesiąca i znaku *. W tym momencie mamy Jk (Jan Kowalski), 103 (numer pokoju), 1801 (styczeń 2018 roku), * – Jk1031801*. Nie znając schematu można się domyśleć, że końcówka to rok i miesiąc, ale nie wiadomo czym jest początek. Dla tego też polityki haseł powinny być traktowane jako dokument wewnętrzny z zachowaniem tajności w trakcie pracy i po zakończeniu stosunku pracy.

A co z PINami? Jak często one są zmieniane? Poniżej mały przykład.

Nierównomierne zużycie PIN pada sugeruje, że najdłużej używano hasła 1236. Najbardziej wytartym klawiszem jest # (zatwierdzenie kodu) i dalej w kolejności 1, 2 oraz po równo 3 i 6. To nie jest odosobniony przykład i problem polega też na tym, że im więcej osób używa jednego kodu tym większe prawdopodobieństwo, że gdzieś ten kod wypłynie.

Co więc robić? Z jednej strony zawsze polecam używanie programów do zapamiętywania haseł, z drugiej strony to znowu poleganie na zewnętrznym sofcie. Nie jest to notatnik, ale i tak trzeba dbać o bezpieczeństwo bazy haseł i klucza szyfrującego.

Pierwszą rzeczą jaką należało by więc zawrzeć w polityce haseł to kwestie danych dostępowych jako całości. Login przecież też może być złożony i już stanowi przeszkodę przy próbie złamania zabezpieczeń. Kolejna sprawa to rozdzielenie dostępów i nie używanie danych uwierzytelniających na najwyższym poziomie. Dopiero potem jest kwestia takiej złożoności danych dostępowych, aby nawet w sytuacji częściowego wycieku danych do logowania, nie było możliwe zalogowanie się. Mowa tu oczywiście o użyciu (tam gdzie to możliwe) logowania dwuskładnikowego. Jeśli jednak nie możemy zastosować tej technologii, a każdorazowe użycie oprogramowania do zarządzania hasłami też nie wchodzi w grę, zostaje nam nasza pamięć. Jest wiele metod tworzenia i zapamiętywania haseł, a dla mnie najlepiej sprawdza się metoda piosenkowa lub wierszykowa. Dla przykładu początek piosenki: szła dzieweczka do laseczka. Bierzemy pierwsze i ostatnie litery co nam daje sadadola, aby trochę namieszać zamieniam pierwszą literę a na znak @, pierwszą literę d robię wielką, z o robię 0, a z l robię 1. Otrzymamy s@Dad01a. Aby utworzyć mocniejsze hasło bierzemy większy fragment. Każdy ma jakieś ulubione wierszyki, piosenki czy nawet fragmenty książki. Wystarczy dopasować sobie tekst do urządzenia lub systemu i łatwo będzie powiązać hasło z systemem/urządzeniem. Oczywiście to nie ja wymyśliłem tą metodę, a w sieci można znaleźć pełno poradników. Należy też pamiętać o tym, że procedura odzyskiwania hasła powinna być bezpieczna. Bo po co nam hasło tak trudne, że nie będziemy go pamiętać, a odzyskiwanie odbędzie się za pomocą adresu mailowego, do którego hasło będzie Ania123.