Godzina 23:15. Staram się odzyskać hasło do serwisu zakupowego, ale w poczcie nie pojawia się wiadomość z linkiem. Przeglądam więc SPAM, a tam wiadomość z jednym z moich haseł w temacie. No ciepło mi się zrobiło i zanim zacząłem analizować treść maila do głowy przyszła myśl, że w końcu ktoś dobrał się do moich danych.

Kilka faktów.

- Przekazane w wiadomości hasło jest moim prawdziwym hasłem, które jednak od kilku lat nie jest używane w usługach internetowych. Nie przechodzi po prostu weryfikacji związanej ze złożonością. Nadal jednak używam go w niektórych urządzeniach lokalnych typu proste routery czy nadajniki, lub jako tymczasowe hasło do serwerów czy usług serwerowych w sieci lokalnej.

- Po sprawdzeniu na stronie haveibeenpwned.com rzeczywiście mogło dojść do ujawnienia tego hasła w powiązaniu z moim adresem mailowym. Po prostu oprogramowanie, którego użyłem może 2-3 razy w życiu, w latach 2013-2015 miało wyciek danych kont swoich userów.

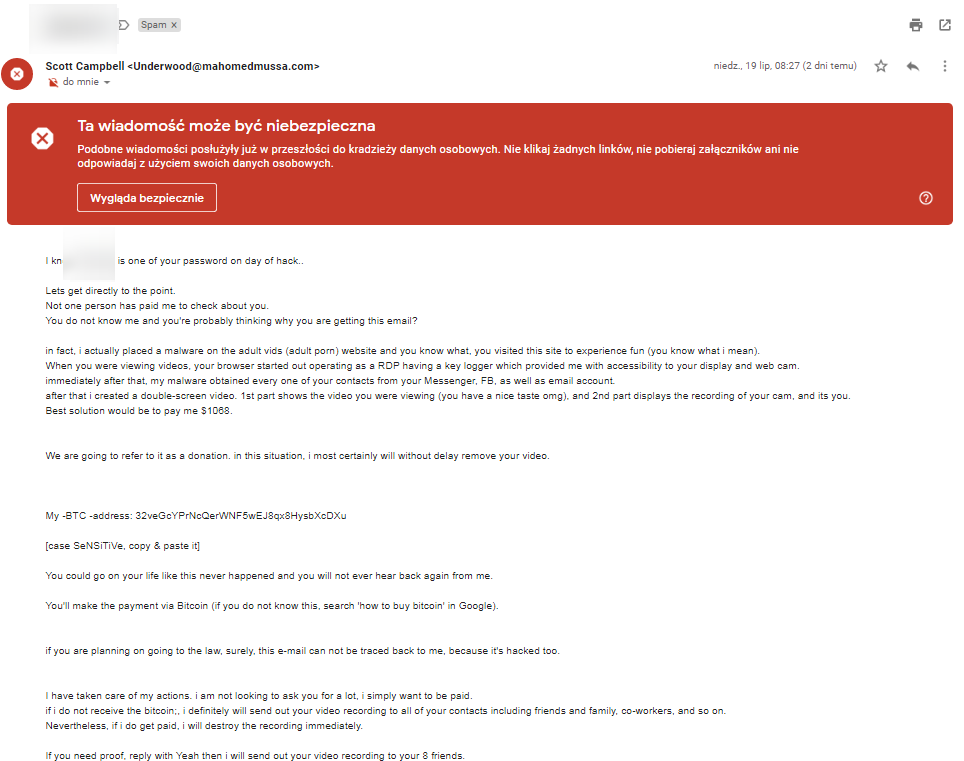

- Treść maila sugeruje, że poprzez stronę pornograficzną, którą odwiedzałem, zainstalowano na mojej przeglądarce usługę RDP i logowanie wciśnięć klawiszy. W ten sposób miał ktoś nagrać film z mojej kamerki w powiązaniu z oglądanymi treściami. Tylko, że ja nie mam kamerki na komputerze stacjonarnym, a wszystkie kamerki w laptopach są zasłonięte. Pomijam drobny fakt, że stacje na których pracuję, regularnie przechodzą skanowanie, a w przeglądarce nie mam żadnych (słowem, ŻADNYCH) wtyczek czy dodatków.

- Mail jest napisany średnio poprawnym angielskim.

No i teraz kilka spraw związanych z tą sytuacją w nawiązaniu do RODO i ogólnie bezpieczeństwem.

Gdyby usługa związana z wyciekiem była realizowana w latach obowiązywania RODO i przez firmę na terenie EU, to powinienem zostać powiadomiony o wycieku, oraz powinny zostać podjęte działania zmierzające do minimalizacji potencjalnych szkód dla klienta, na przykład przez zablokowanie dostępu do konta na czas zmiany hasła i/lub włączenia weryfikacji dwuetapowej. Tak ma działać RODO. Niestety nadal jesteśmy mało świadomi tego, że w razie wycieku naszych danych usługi zagranicznej, pewne działania mogą, ale nie muszą, być podjęte. Jest to szczególnie ważne dla osób, które mają hasło typu „władca pierścieni” – jedno do wszystkiego. Dla takich osób wyciek jakichkolwiek danych dostępowych może być katastrofalny w skutkach. I tutaj jest kolejny problem. Większość osób nie zdaje sobie sprawy lub wręcz lekceważąco podchodzi do bezpieczeństwa swoich kont pocztowych czy na portalach społecznościowych.

Posiadanie jednego hasła to zawsze zły sposób, ale nawet pojedyncze hasła do wszystkich usług przechowywane w bezpieczny sposób (KeePass, 1password) nie dadzą bezpieczeństwa przy KeyLoggerze zainstalowanym na stacji. Tam gdzie się da, należy więc uruchomić weryfikację dwuetapową. Jest to niestety bezpieczeństwo kosztem wygody i wiem, że typowy Kowalski nie będzie chciał każdorazowo wpisywać kodu z telefonu jak ma się zalogować na swoją pocztę. No i pozostaje jeszcze kwestia tego, jak zabezpieczony jest telefon Kowalskiego 😉

Pozostaje kwestia zapomnianych kont. Nie ważne czy dotyczy to naszego starego konta pocztowego, czy konta w jakiejś usłudze internetowej. Należy mieć świadomość, że takie konto posiadamy i zawsze należy takie konto traktować pod względem bezpieczeństwa na równi z naszymi codziennymi kontami usług sieciowych. I tutaj sam widzę, że mam zarejestrowane usługi, z których dawno przestałem korzystać, lub które użyłem tylko raz, w ramach testów. Jako działanie BHP zrobiłem szybki przegląd kont i odzyskałem dostęp, a następnie usunąłem te, które nie używałem lub które miały wyciek danych dostępowych i nie raczyły mnie o tym powiadomić.

Cała ta sytuacja mogła by być jednak dla mnie bardzo niebezpieczna, gdyby ktoś rzeczywiście wyciągnął moje dane dostępowe lub poprzez RDP był w stanie przejąć/podglądać moją stację. Mam zdalne dostępy (VPN) do kilku miejsc, a moja baza haseł jest również całkiem pokaźna. Do tego dochodzi kilka kont pocztowych i kont portali społecznościowych. Bezpośrednio loguję się też do paneli administracyjnych kilku stron. Zablokowanie dostępu, usunięcie kont lub publikacje przez te konta dziwnych treści, przysporzyło by mi dużo więcej siwych włosów niż bym sobie tego życzył.

A teraz w ramach lekkiego straszenia, niech każdy admin się zastanowi, do czego się loguje ze swojej stacji domowej i jakie mogły by być konsekwencje wycieku zgromadzonych danych z takiej stacji. Jak dobrze zabezpieczona jest stacja admina i jakie on sam stwarza zagrożenie dla instytucji, jeśli logowanie do zdalnych usług nie jest odporne na wyciek danych dostępowych.